Introdução à Rede Tor e Domínios .Onion

A rede Tor é um sistema descentralizado que oferece anonimato e privacidade online; o domínio .onion identifica serviços acessíveis só pelo Tor Browser, usando onion routing com dados criptografados em camadas.

A rede Tor (The Onion Router, ou Roteador Cebola) é um sistema de comunicação descentralizado projetado para proporcionar anonimato e privacidade online. Desenvolvida originalmente pelo Laboratório de Pesquisa Naval dos Estados Unidos e posteriormente transformada em projeto de código aberto, a rede Tor permite que usuários naveguem na internet sem revelar sua localização física ou permitir que seu tráfego seja facilmente rastreado.[1][2][3][4][5]

O sufixo .onion é um domínio de nível superior de uso especial que designa serviços hospedados exclusivamente na rede Tor. Esses endereços não são DNS reais e não estão no sistema de nomes de domínio tradicional da internet, sendo acessíveis apenas através do Tor Browser ou software compatível.[5:1][6][7][1:1]

O nome "onion" (cebola, em inglês) refere-se à técnica de onion routing (roteamento cebola), que encripta os dados em múltiplas camadas, semelhante às camadas de uma cebola. Cada servidor na rota remove uma camada de criptografia, revelando apenas a informação necessária para encaminhar a mensagem ao próximo nó, até que ela chegue ao destino final.[8][3:1][1:2]

Comparação visual entre Surface Web, Deep Web e Dark Web

Surface Web, Deep Web e Dark Web: Entendendo as Diferenças

Antes de aprofundarmos no Tor, é essencial compreender as diferentes camadas da internet.[5:2][9][6:1]

Surface Web (Internet Visível)

A Surface Web é a parte da internet indexada por mecanismos de busca como Google, Bing e Yahoo. Representa apenas cerca de 4% do conteúdo total disponível online. São páginas publicamente acessíveis como sites de notícias, blogs, redes sociais e lojas online.[5:3][6:2]

Comparação visual entre Surface Web, Deep Web e Dark Web

Deep Web (Internet Profunda)

A Deep Web constitui aproximadamente 90% da internet e inclui todo conteúdo online não indexado propositalmente pelos motores de busca. Contrário à crença popular, a Deep Web não é sinônimo de conteúdos ilegais.[5:4][9:1][6:3]

Comparação visual entre Surface Web, Deep Web e Dark Web

Exemplos de Deep Web:

- Contas de e-mail pessoais e corporativos[5:5][9:2]

- Sistemas bancários online e transações financeiras[5:6]

- Bases de dados acadêmicas e científicas[6:4]

- Intranets corporativas e portais privados[5:7]

- Registros médicos eletrônicos[9:3]

- Áreas de membros de sites que exigem login[6:5][5:8]

A Deep Web existe por razões de privacidade e segurança — são páginas que, por sua natureza, estão "escondidas" dos motores de busca e só podem ser acessadas por quem tem as permissões adequadas.[5:9]

Dark Web (Internet Obscura)

A Dark Web é uma pequena parte da Deep Web que foi intencionalmente ocultada e só pode ser acessada por navegadores específicos, como o Tor. Representa cerca de 6% da internet.[5:10][9:4][6:6][10]

Comparação visual entre Surface Web, Deep Web e Dark Web

Principais características:

- Requer software especializado para acesso (Tor, I2P, Freenet)[10:1][7:1]

- Páginas têm endereços terminando em .onion[5:11][9:5][6:7]

- Oferece alto nível de anonimato aos usuários[6:8][5:12]

- Hospeda tanto atividades legais quanto ilegais[9:6][6:9]

A Dark Web ganhou notoriedade por ser usada para atividades ilícitas como tráfico de drogas, armas e pornografia infantil. No entanto, não é composta exclusivamente de conteúdos ilícitos. Muitos jornalistas, ativistas, dissidentes políticos e cidadãos em países com censura pesada utilizam a Dark Web legitimamente para proteger sua identidade e liberdade de expressão.[11][7:2][12][5:13][9:7][6:10]

Diferença fundamental:

- Deep Web: precisa de credenciais (login e senha) para acessar[5:14][9:8]

- Dark Web: exige navegador específico (Tor) e usa endereços .onion[9:9][5:15]

Como Funciona o Onion Routing

O onion routing é a tecnologia central que torna o Tor possível. Seu funcionamento envolve o envio de dados através de uma série de nós intermediários, conhecidos como relays ou roteadores cebola.[13][8:1][3:2][14]

Diagrama explicativo do funcionamento do roteamento cebola (onion routing) no Tor

Processo de Roteamento em Camadas

1. Criptografia Múltipla

Quando você envia uma mensagem pela rede Tor, ela é criptografada múltiplas vezes antes de ser enviada, criando camadas de proteção. Cada camada contém instruções sobre para onde enviar os dados a seguir, juntamente com uma chave de criptografia específica.[13:1][8:2][2:1][3:3]

2. Passagem pelos Nós

A rede Tor utiliza três tipos principais de nós:[2:2][3:4][15][5:16]

Nó de Entrada (Entry Node/Guard Node):

- Primeiro servidor que recebe sua conexão[15:1][2:3]

- Conhece seu endereço IP real, mas não sabe o conteúdo da mensagem nem o destino final[5:17][2:4][15:2]

- É o único ponto que pode potencialmente identificar você[2:5][15:3]

Nó Intermediário (Middle Node/Relay):

- Recebe dados do nó de entrada[5:18][2:6]

- Remove uma camada de criptografia[8:3][3:5]

- Não conhece nem a origem nem o destino final[2:7][5:19]

- Apenas sabe de onde recebeu os dados e para onde deve enviá-los[3:6]

Nó de Saída (Exit Node):

- Último relay antes dos dados chegarem ao destino[4:1][15:4][2:8]

- Remove a camada final de criptografia[8:4][3:7]

- Conhece o destino final, mas não sabe quem originou a requisição[15:5][5:20][2:9]

- É o ponto onde os dados deixam a rede Tor e entram na internet convencional[4:2][2:10]

3. Descriptografia Progressiva

Cada relay na rede remove apenas uma camada de criptografia, revelando somente a informação necessária para encaminhar a mensagem ao próximo relay. Esse processo continua até que a mensagem chegue ao destino final, onde a última camada é removida, permitindo que o destinatário acesse o conteúdo original.[3:8][8:5]

4. Rotação de Circuitos

Os nós são trocados automaticamente a cada 5 minutos como medida preventiva contra nós comprometidos. Isso significa que seu caminho pela rede Tor muda constantemente, aumentando ainda mais o anonimato.[16][15:6]

Por Que Funciona

A genialidade do onion routing está no fato de que nenhum nó individual tem informações completas sobre a origem e o destino da comunicação:[5:21][6:11]

- O nó de entrada sabe quem você é, mas não o que está acessando

- O nó intermediário não sabe nada sobre você nem sobre seu destino

- O nó de saída sabe o que você está acessando, mas não quem você é

Para rastrear um usuário Tor, um adversário precisaria controlar simultaneamente o nó de entrada e o nó de saída e realizar análise de correlação de tráfego — uma tarefa extremamente difícil, embora não impossível.[15:7][17][18]

Instalando o Tor Browser

O Tor Browser é a forma mais fácil e segura de acessar a rede Tor e sites .onion. É uma versão modificada do Firefox ESR (Extended Support Release) com configurações de privacidade aprimoradas e extensões integradas para maximizar o anonimato.[19][2:11][4:3][20][14:1][16:1]

Requisitos do Sistema

O Tor Browser está disponível para múltiplos sistemas operacionais:[19:1][20:1][21]

- Windows 7 ou superior

- macOS 10.12 ou superior

- Linux (qualquer distribuição moderna)

- Android 4.1 ou superior

Guia passo a passo de instalação e primeiro uso do Tor Browser

Instalação no Windows

Passo 1: Download

- Acesse o site oficial:

https://www.torproject.org/pt-BR/[22][23] - Clique no botão "Download for Windows" ou no botão central da página[22:1]

- O arquivo

.exeserá baixado (aproximadamente 100-150 MB)[22:2]

Importante: Sempre baixe apenas do site oficial. Versões de terceiros podem conter malware.[17:1][11:1]

Passo 2: Instalação

- Localize o arquivo baixado (

tor-browser-windows-*.exe) e execute-o[19:2][22:3] - Escolha o idioma de instalação (o instalador detecta automaticamente Português)[23:1][22:4]

- Clique em "Instalar" e aguarde o processo[22:5]

- Marque as opções de criar atalhos na área de trabalho e menu iniciar[22:6]

- Clique em "Concluir"[22:7]

Passo 3: Primeira Execução

- O Tor Browser abrirá automaticamente[20:2][19:3][22:8]

- Você verá uma tela de conexão com o botão "Conectar"[19:4][20:3][23:2]

- Marque a opção "Conectar automaticamente" para facilitar usos futuros[20:4][22:9]

- Clique em "Conectar"[19:5][20:5][22:10]

- Aguarde enquanto o Tor estabelece conexão com a rede (pode levar de 10 segundos a 2 minutos)[23:3][22:11]

Após conectar, você verá a página inicial do Tor Browser com o mecanismo de busca DuckDuckGo, que é o padrão para navegação privada.[24][25][22:12]

Instalação no Linux (Ubuntu/Debian)

Método 1: Via Repositórios (Recomendado)

# Instalar o launcher do Tor Browser

sudo apt update

sudo apt install torbrowser-launcher

# Executar o launcher

torbrowser-launcher

Na primeira execução, o launcher baixará automaticamente a versão mais recente do Tor Browser. Após o download, o navegador será iniciado automaticamente.[20:6]

Método 2: Download Manual

# Baixar o arquivo tar.xz do site oficial

cd ~/Downloads

wget https://www.torproject.org/dist/torbrowser/[versão]/tor-browser-linux-x86_64-[versão].tar.xz

# Extrair o arquivo

tar -xJvf tor-browser-linux-x86_64-*.tar.xz

# Mover para diretório /opt

sudo mv tor-browser /opt

# Registrar como aplicativo do sistema

cd /opt/tor-browser/

./start-tor-browser.desktop --register-app

cd $HOME

Agora você pode executar o Tor Browser através do menu de aplicativos ou pelo comando:

sh -c '/opt/tor-browser/Browser/start-tor-browser'

Método 3: Via Flatpak

# Instalar via Flatpak

flatpak install flathub org.torproject.torbrowser-launcher

# Executar

flatpak run org.torproject.torbrowser-launcher

Instalação no macOS

- Acesse o site oficial do Tor Project

- Baixe o arquivo

.dmgpara macOS[19:6] - Abra o arquivo

.dmgbaixado - Arraste o ícone do Tor Browser para a pasta Applications[19:7]

- Abra a pasta Applications e inicie o Tor Browser

- Na primeira execução, clique em "Conectar"[19:8]

Instalação no Android

- Acesse a Google Play Store

- Pesquise por "Tor Browser" (desenvolvido pelo The Tor Project)[19:9]

- Instale o aplicativo oficial

- Abra o aplicativo e toque em "Conectar"

Alternativa: Baixe o APK diretamente do site oficial se estiver em uma região onde a Play Store está bloqueada.[19:10]

Configurações e Recursos do Tor Browser

Níveis de Segurança

O Tor Browser oferece três níveis de segurança personalizáveis, cada um com diferentes compensações entre funcionalidade e proteção.[15:8][17:2][16:2][26]

Recursos de segurança do Tor Browser: níveis de proteção e extensões integradas

1. Standard (Padrão)

- Todas as funcionalidades do navegador estão ativas[16:3]

- Melhor experiência de navegação[16:4]

- JavaScript habilitado em todos os sites[16:5]

- Mídia HTML5 reproduzida automaticamente[16:6]

- Recomendado para: navegação geral em sites confiáveis

2. Safer (Mais Seguro)

- JavaScript desabilitado em sites não criptografados (HTTP)[16:7]

- Mídia HTML5 requer clique para reproduzir[16:8]

- Algumas funcionalidades de fontes web desabilitadas[16:9]

- Gráficos matemáticos desabilitados[16:10]

- Recomendado para: equilíbrio entre segurança e usabilidade

3. Safest (Mais Seguro Possível)

- JavaScript desabilitado em todos os sites[11:2][16:11]

- Apenas sites estáticos carregam completamente[16:12]

- Muitas imagens e ícones podem não aparecer[16:13]

- Funcionalidades interativas quebradas[16:14]

- Recomendado para: máxima segurança em situações de alto risco

Como alterar o nível de segurança:

- Clique no ícone do escudo no canto superior direito[16:15]

- Selecione "Settings" ou "Configurações"

- Ajuste o controle deslizante para o nível desejado[16:16]

Extensões Integradas

O Tor Browser vem com extensões de segurança pré-instaladas que não devem ser removidas:[2:12][16:17][27][28]

1. NoScript

- Bloqueia execução de JavaScript por padrão[11:3][16:18][27:1]

- Previne ataques baseados em scripts maliciosos[11:4]

- Reduz impressão digital (fingerprinting) do navegador[29][11:5]

- Não deve ser desabilitado ou removido[27:2][28:1][30]

2. HTTPS Everywhere

- Desenvolvido pela Electronic Frontier Foundation (EFF)[16:19][28:2]

- Força conexões HTTPS sempre que disponível[16:20][11:6]

- Protege contra ataques man-in-the-middle[11:7]

- Garante criptografia fim-a-fim quando possível[11:8]

3. TorButton

- Gerencia configurações de segurança e privacidade[16:21]

- Controla conexão com a rede Tor[16:22]

- Limpa cookies e histórico ao fechar[4:4][2:13]

Importante: Não instale extensões adicionais no Tor Browser, pois podem comprometer seu anonimato através de fingerprinting único.[17:3][11:9]

Recursos de Privacidade

Navegação Privada por Padrão

O Tor Browser opera sempre no modo de navegação privada:[2:14][4:5]

- Nenhum histórico é armazenado após fechar o navegador[4:6][2:15]

- Cookies são deletados automaticamente ao encerrar[2:16][4:7]

- Cache não é mantido entre sessões[4:8]

- Senhas não são salvas por padrão[2:17]

Bloqueio de Rastreadores

- Bloqueia cookies de terceiros automaticamente[29:1][16:23]

- Impede fingerprinting do navegador[16:24][29:2]

- Desabilita plugins como Flash e Java que podem vazar informações[17:4][11:10]

- Protege contra canvas fingerprinting[16:25]

Isolamento de Circuitos

- Cada aba ou janela pode usar um circuito diferente[5:22]

- Impede correlação entre diferentes atividades de navegação[5:23]

- Aumenta anonimato ao visitar múltiplos sites[5:24]

Configurações Avançadas: Bridges (Pontes)

Em países com censura pesada ou redes que bloqueiam o acesso ao Tor, você pode usar bridges (pontes) para contornar essas restrições.[31][32][33]

O Que São Bridges?

Bridges são nós de entrada não listados publicamente no diretório do Tor. Como não estão em listas públicas, governos e ISPs têm mais dificuldade em bloqueá-los.[31:1][32:1][33:1]

Tipos de Bridges

1. obfs4 (Recomendado)

- Tipo de transporte plugável mais avançado[31:2][32:2]

- Disfarça o tráfego Tor como navegação HTTP comum[33:2][31:3]

- Dificulta detecção por Deep Packet Inspection (DPI)[32:3][31:4]

- Melhor proteção contra censura[31:5]

2. Snowflake

- Usa conexões temporárias de voluntários[32:4][33:3]

- Útil quando obfs4 está bloqueado[32:5]

- Mais lento que obfs4[32:6]

3. meek-azure

- Roteia tráfego através da infraestrutura da Microsoft Azure[33:4][32:7]

- Extremamente difícil de bloquear[32:8]

- Muito lento devido ao roteamento adicional[32:9]

Como Configurar Bridges

Método 1: Durante a Primeira Conexão

- Ao abrir o Tor Browser pela primeira vez, clique em "Configurar" em vez de "Conectar"[31:6]

- Selecione "Tor está censurado no meu país"[32:10][31:7]

- Escolha "Selecionar uma bridge integrada"[31:8][32:11]

- Selecione obfs4 da lista[32:12][31:9]

- Clique em "Conectar"[31:10]

Método 2: Após Instalação

- Clique no ícone de hambúrguer (três linhas) no canto superior direito[32:13]

- Vá para "Settings" → "Connection"[33:5][32:14]

- Marque "Meu ISP bloqueia conexões com a rede Tor"[31:11][32:15]

- Selecione "Usar uma bridge"[32:16]

- Escolha entre bridges integradas ou insira manualmente[31:12][32:17]

Obtendo Bridges Personalizadas

Para maior segurança, solicite bridges não-padrão:[32:18]

- Envie e-mail para

bridges@torproject.orgcom corpo da mensagem:get transport obfs4[32:19] - Use um e-mail criado através do próprio Tor para máxima privacidade[32:20]

- Você receberá endereços de bridges exclusivos[32:21]

- Cole-os na opção "Fornecer uma bridge que conheço" nas configurações[31:13][32:22]

Formato de bridge:

obfs4 85.17.30.79:443 FC259A04A328A07FED1413E9FC6526530D9FD87A cert=RutxZlu8BtyP...

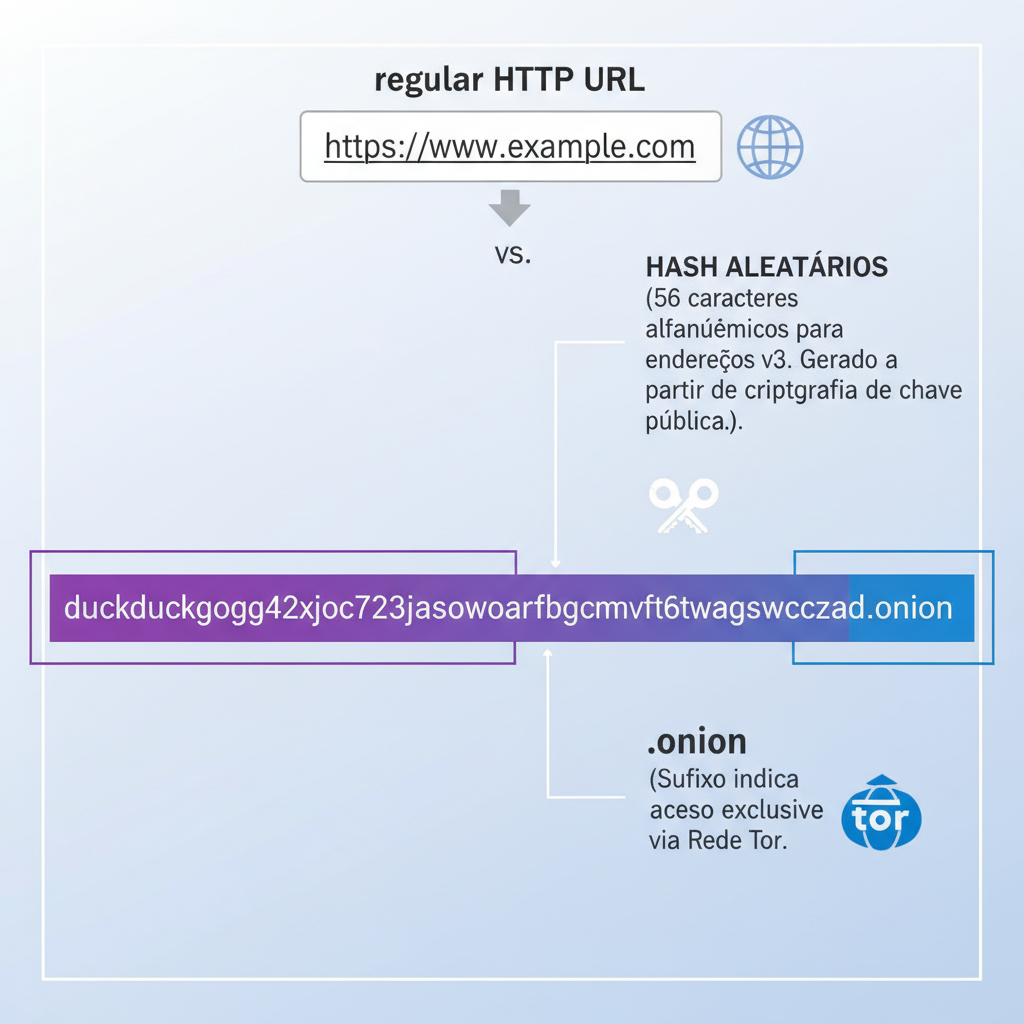

Entendendo Endereços .Onion

Os endereços .onion são URLs exclusivos da rede Tor, compostos por hashes gerados automaticamente com base em criptografia de chave pública.[1:3][34]

Anatomia de um endereço .onion e como ele é gerado

Estrutura dos Endereços

Versão 2 (Obsoleta - 16 caracteres):

duskgytldkxiuqc6.onion

- 16 caracteres alfanuméricos

- Base32 encoding

- Descontinuada desde outubro de 2021[1:4]

Versão 3 (Atual - 56 caracteres):

duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion

- 56 caracteres alfanuméricos[24:1][1:5]

- Usa codificação base32[1:6]

- Mais seguro que v2 (utiliza criptografia Ed25519)[1:7]

- Derivado de uma chave pública do serviço[1:8]

Características dos Endereços .Onion

Não Mnemônicos:

Os endereços são opacos e difíceis de lembrar porque são gerados criptograficamente. Cada caractere pode conter qualquer letra do alfabeto e números de 2 a 7, representando um número de 80 bits na base 32.[1:9][34:1]

Verificação de Autenticidade:

Como o endereço é derivado da chave pública, é criptograficamente impossível falsificar um endereço .onion específico. Isso garante que você está se conectando ao serviço autêntico.[34:2][1:10]

Isolamento de DNS:

Endereços .onion não requerem resolução DNS tradicional. O próprio Tor indexa e mantém a lista de endereços .onion ativos em sua rede.[3:9][6:12]

Endereços Personalizados

É tecnicamente possível gerar endereços .onion parcialmente personalizados usando ferramentas como Shallot ou Eschalot. No entanto, gerar um endereço completamente personalizado levaria um tempo astronomicamente longo devido à natureza criptográfica.[35]

Exemplo: Você pode gerar um endereço começando com "wiki" (como wiki[restante aleatório].onion), mas gerar o endereço inteiro personalizado é computacionalmente inviável.[35:1]

Sites .Onion Legítimos e Úteis

Embora a Dark Web seja associada a atividades ilícitas, existem muitos serviços legítimos e valiosos hospedados em domínios .onion.[36][24:2][25:1][34:3]

Mecanismos de Busca

1. DuckDuckGo

duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion

- Mecanismo de busca padrão do Tor Browser[22:13][24:3][25:2]

- Não rastreia usuários ou coleta dados pessoais[24:4][25:3]

- Não cria perfis de usuários[25:4]

- Bloqueia rastreadores automaticamente[25:5]

- Indexa tanto sites .onion quanto surface web[36:1][34:4]

2. Torch

- Um dos mecanismos de busca mais antigos da Dark Web[36:2]

- Interface similar ao Google[36:3]

- Grande biblioteca de resultados indexados[36:4]

- Carregamento rápido[36:5]

3. Ahmia

juhanurmihxlp77nkq76byazcldy2hlmovfu2epvl5ankdibsot4csyd.onion

- Mecanismo de busca específico para sites .onion[25:6]

- Filtra conteúdo explícito e abuso infantil[25:7][36:6]

- Oferece estatísticas sobre a rede Tor[25:8]

- Promove transparência e acessibilidade[25:9]

4. The Hidden Wiki

- Funciona como um diretório categorizado de links .onion[34:5][36:7]

- Não é tecnicamente um mecanismo de busca[36:8]

- Filtra muitos sites maliciosos[36:9]

- Links organizados por categoria[34:6]

Jornalismo e Notícias

1. ProPublica

p53lf57qovyuvwsc6xnrppyply3vtqm7l6pcobkmyqsiofyeznfu5uqd.onion

- Redação investigativa sem fins lucrativos[24:5]

- Versão .onion disponível desde 2016[24:6]

- Ideal para acessar notícias em países com censura[24:7]

- Reportagens provocativas e investigativas[24:8]

2. The New York Times

- Jornal de renome mundial com versão .onion[25:10]

- Acesso irrestrito a notícias em regiões censuradas[25:11]

3. BBC News

- Serviço de notícias internacional acessível via Tor[25:12]

- Importante para cidadãos em países sem liberdade de imprensa[25:13]

Serviços de E-mail Anônimos

1. ProtonMail

- Provedor de e-mail criptografado com versão .onion[24:9][37]

- Criptografia de ponta a ponta[24:10]

- Não mantém registros de atividades[24:11]

- Ideal para comunicação sensível[24:12]

2. Riseup

vww6ybal4bd7szmgncyruucpgfkqahzddi37ktceo3ah7ngmcopnpyyd.onion

- Provedor de e-mail anônimo para ativistas[24:13]

- Oferece listas de e-mails organizadas por tópicos[24:14]

- Requer código de convite de usuário existente[24:15]

- Não mantém rastros de comunicações[24:16]

Hospedagem e Serviços

1. Impreza Hosting

imprezareshna326gqgmbdzwmnad2wnjmeowh45bs2buxarh5qummjad.onion

- Serviço de hospedagem de sites .onion[24:17]

- Permite criar seu próprio serviço oculto[24:18]

- Interface de gerenciamento fácil[24:19]

- Não requer informações pessoais no registro[24:20]

2. Keybase

- Plataforma de comunicação criptografada[25:14]

- Verificação de identidade através de criptografia[25:15]

Diretórios de Links

1. OnionLinks

- Catálogo organizado de sites .onion[34:7]

- Links agrupados por categorias[34:8]

- Inclui serviços financeiros, comerciais, notícias e privacidade[34:9]

2. Daniel's Hosting

Aviso Importante: Mesmo em diretórios confiáveis, sempre tenha cuidado ao clicar em links desconhecidos. Use antivírus atualizado e nunca forneça informações pessoais em sites .onion não verificados.[36:10][34:12]

Vantagens da Rede .Onion e Tor

1. Anonimato Robusto

A principal vantagem do Tor é oferecer anonimato forte ao ocultar seu endereço IP através de múltiplas camadas de criptografia.[2:18][4:9][15:9][17:5][38]

Como protege:

- ISPs não podem ver quais sites você visita[11:11][2:19]

- Sites não podem identificar sua localização geográfica[4:10][2:20]

- Dificulta vigilância governamental e corporativa[38:1][2:21][11:12]

2. Proteção Anti-Espionagem

O Tor impede que terceiros monitorem suas atividades online:[2:22][38:2]

- Bloqueia rastreadores de publicidade[16:26][38:3]

- Impede fingerprinting do navegador[29:3][38:4][16:27]

- Protege contra análise de metadados[39]

- Dificulta interceptação de comunicações[11:13][2:23]

3. Acesso Irrestrito à Informação

Em países com censura pesada, o Tor permite acesso a conteúdo bloqueado:[2:24][4:11][5:25][38:5]

- Contorna firewalls governamentais[4:12][2:25]

- Acessa sites e serviços banidos[29:4][5:26][2:26]

- Permite comunicação livre em regimes opressores[17:6][11:14][2:27]

- Essencial para jornalistas e ativistas em zonas de conflito[12:1][39:1]

4. Privacidade por Design

Diferente de VPNs que dependem da confiança no provedor, o Tor é descentralizado e distribuído:[2:28][40][41]

- Nenhuma entidade única controla a rede[29:5][2:29]

- Código aberto e auditável pela comunidade[2:30]

- Operado por voluntários ao redor do mundo[15:10][41:1][2:31]

- Impossível de desligar completamente[41:2]

5. Gratuito e Acessível

O Tor é totalmente gratuito e pode ser usado por qualquer pessoa:[2:32][40:1][41:3]

- Sem taxas de assinatura[40:2][41:4]

- Sem limites de dados[40:3]

- Disponível para todos os sistemas operacionais[19:11][20:7]

- Não requer conhecimento técnico avançado[40:4]

6. Resistência à Censura

A arquitetura distribuída do Tor torna extremamente difícil bloqueá-lo completamente:[2:33][29:6][41:5]

- Bridges contornam bloqueios de ISPs[31:14][32:23][33:6]

- Rede com milhares de relays espalhados globalmente[15:11][2:34]

- Difícil para governos desmantelarem[41:6][2:35]

7. Proteção para Fontes Jornalísticas

Jornalistas investigativos usam Tor para proteger suas fontes:[12:2][39:2]

- SecureDrop: plataforma baseada em Tor para whistleblowers[11:15][39:3]

- Comunicação anônima entre fontes e jornalistas[39:4][12:3]

- Previne rastreamento de metadados[39:5]

- Usado por organizações como The Intercept, The Guardian, The New York Times[12:4][39:6]

Usos legítimos e importantes da rede Tor e domínios .onion

8. Facilitação do Whistleblowing

O Tor permite que denunciantes exponham irregularidades com segurança:[12:5][39:7][42]

- Protege identidade de whistleblowers[42:1][43][12:6]

- Previne retaliação corporativa ou governamental[39:8][42:2]

- Exemplos famosos: Edward Snowden, Reality Winner[39:9]

- Ferramentas como WikiLeaks dependem do Tor[12:7]

9. Ativismo e Dissidência Política

Ativistas em regimes autoritários dependem do Tor para organização e comunicação:[2:36][17:7][11:16]

- Coordenação de protestos sem vigilância estatal[11:17]

- Acesso a informações censuradas[5:27][11:18]

- Proteção contra perseguição política[17:8][11:19]

10. Pesquisa Sensível

Permite pesquisar tópicos sensíveis sem criar perfis comprometedores:[38:6]

- Pesquisa médica privada (sintomas, condições)[38:7]

- Consultas legais confidenciais[38:8]

- Exploração de identidade (orientação sexual, religião)[38:9]

Limitações e Desvantagens do Tor

Embora poderoso, o Tor possui limitações importantes que os usuários devem conhecer.[15:12][17:9][18:1][44]

1. Velocidade Significativamente Reduzida

A navegação no Tor é consideravelmente mais lenta que conexões diretas:[2:37][18:2][44:1][40:5]

Causas:

- Dados passam por três servidores antes de chegarem ao destino[5:28][18:3][2:38]

- Cada relay adiciona latência[18:4]

- Bandwidth limitado de nós voluntários[18:5]

- Criptografia e descriptografia em múltiplas camadas[18:6]

Impacto:

- Streaming de vídeo quase impossível[18:7]

- Downloads de arquivos grandes extremamente lentos[18:8]

- Carregamento de páginas pode levar vários segundos[2:39][18:9]

- Frustrante para uso cotidiano regular[18:10]

2. Segurança Não Absoluta

O Tor oferece privacidade robusta, mas não é infalível:[15:13][17:10][11:20][18:11]

Vulnerabilidades:

- Nó de entrada vê seu IP real[17:11][11:21][15:14]

- Nó de saída vê seus dados não criptografados[15:15][17:12]

- Ataques de correlação de tráfego são possíveis se um adversário controlar entrada e saída[18:12][17:13][15:16]

- Vulnerabilidades no software podem ser exploradas[17:14][18:13]

- JavaScript pode vazar informações se habilitado[11:22][27:3]

Casos reais:

- Reality Winner foi identificada através de análise de metadados de impressão[39:10]

- FBI e NSA já conseguiram desanonimizar usuários específicos do Tor em operações direcionadas[17:15]

3. Bloqueios e Restrições

Alguns sites e serviços bloqueiam ativamente usuários do Tor:[18:14][44:2]

- Captchas excessivos e frustrantes[18:15]

- Banimento completo de IPs de exit nodes[18:16]

- Serviços bancários e financeiros geralmente bloqueiam Tor[18:17]

- Plataformas de streaming (Netflix, Spotify) não funcionam[18:18]

4. Associação com Atividades Ilegais

O Tor sofre de estigma social devido à associação com a Dark Web:[5:29][9:10][6:13][18:19]

- Percepção pública negativa[18:20]

- ISPs e empregadores podem monitorar o uso do Tor (mesmo sem ver o conteúdo)[17:16][18:21]

- Mero uso pode gerar suspeitas em alguns contextos[39:11][18:22]

- Presença de ferramentas Tor em dispositivos foi usada como evidência contra whistleblowers[39:12]

5. Complexidade Relativa

Para usuários não técnicos, alguns aspectos do Tor podem ser confusos:[18:23]

- Configuração de bridges requer conhecimento adicional[31:15][32:24]

- Entender níveis de segurança e suas implicações[16:28]

- Gerenciar expectativas sobre anonimato[17:17]

- Erros de configuração podem comprometer privacidade[11:23][17:18]

6. Proteção Apenas do Tráfego do Navegador

O Tor Browser protege apenas o tráfego que passa por ele:[15:17][17:19][41:7]

- Outros aplicativos continuam usando conexão normal[41:8][15:18]

- Torrents vazam IP real[17:20]

- Aplicativos podem fazer requisições fora do Tor[15:19]

7. Nós Operados por Voluntários Não Verificados

Como os relays são mantidos por voluntários, há riscos potenciais:[15:20][17:21][18:24]

- Nós maliciosos podem ser operados por adversários[17:22][15:21]

- Exit nodes comprometidos podem interceptar tráfego não criptografado (HTTP)[15:22][17:23]

- Falta de transparência sobre quem opera cada relay[40:6]

8. Conteúdo Limitado em .Onion

Sites .onion têm funcionalidades reduzidas:[18:25]

- Muitos sites não têm versão .onion[18:26]

- Serviços ocultos podem ser mais lentos ainda[18:27]

- Design e usabilidade frequentemente inferiores[18:28]

9. Riscos na Dark Web

Navegar em sites .onion desconhecidos apresenta perigos:[6:14][36:11][34:13]

- Malware e vírus distribuídos ativamente[17:24][34:14]

- Scams e golpes são comuns[6:15]

- Conteúdo perturbador e ilegal facilmente acessível[7:3][6:16]

- Marketplaces criminosos ativos[9:11][6:17]

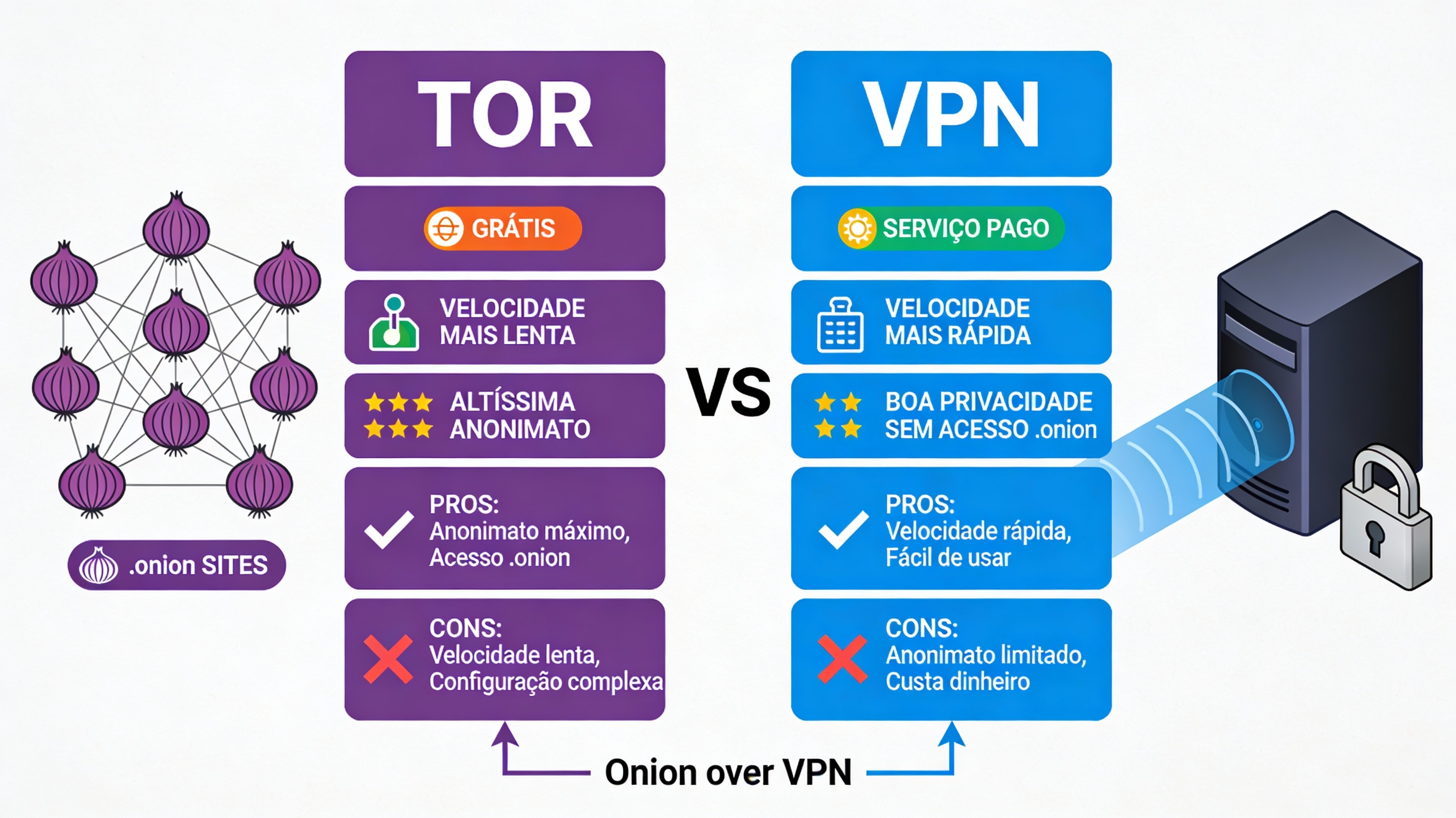

Tor vs VPN: Diferenças e Quando Usar Cada Um

Muitos usuários confundem Tor com VPN ou se perguntam qual usar. Embora ambos protejam privacidade, funcionam de formas diferentes.[45][40:7][41:9]

Comparação detalhada entre Tor, VPN e a combinação Onion over VPN

Tor: The Onion Router

Como funciona:

- Roteia tráfego por três nós aleatórios[5:30][40:8][41:10]

- Cada nó descriptografa uma camada[8:6][3:10]

- Nenhum nó conhece origem e destino completos[6:18][5:31]

Vantagens:

- Gratuito[40:9][41:11]

- Anonimato mais robusto[41:12][40:10]

- Acesso a sites .onion[40:11][41:13]

- Operado por comunidade descentralizada[2:40][41:14]

Desvantagens:

- Muito lento[41:15][40:12]

- Protege apenas tráfego do navegador[15:23][41:16]

- Alguns sites bloqueiam Tor[18:29][44:3]

- ISP pode ver que você usa Tor (mas não o que faz)[17:25][40:13]

VPN: Virtual Private Network

Como funciona:

- Roteia tráfego por um servidor VPN[40:14][41:17]

- Criptografa toda conexão entre você e o servidor[45:1][40:15]

- Servidor VPN faz requisições em seu nome[41:18]

Vantagens:

- Muito mais rápido que Tor[40:16][41:19]

- Protege todo tráfego do dispositivo, não apenas navegador[41:20][40:17]

- Permite escolher localização geográfica do IP[40:18]

- Melhor para streaming, torrents, jogos[41:21][40:19]

Desvantagens:

- Requer confiança no provedor VPN[45:2][40:20][41:22]

- Provedor pode ver todo seu tráfego[45:3][41:23]

- Geralmente pago (VPNs gratuitas têm riscos)[40:21]

- Não acessa sites .onion nativamente[41:24][40:22]

Comparação Direta

| Aspecto | Tor | VPN |

|---|---|---|

| Custo | Gratuito[40:23][41:25] | Pago (geralmente)[40:24] |

| Velocidade | Muito lenta[40:25][41:26] | Rápida[40:26][41:27] |

| Anonimato | Muito alto[40:27][41:28] | Moderado (depende do provedor)[40:28][41:29] |

| Facilidade | Simples para navegação[40:29] | Fácil de configurar[40:30] |

| Proteção | Apenas navegador[15:24][41:30] | Todo dispositivo[40:31][41:31] |

| Sites .onion | Sim[40:32][41:32] | Não (sem Tor)[40:33][41:33] |

| Confiança | Descentralizado[2:41][41:34] | Confiança no provedor[45:4][40:34] |

| Bloqueios | Comum[18:30] | Menos comum[40:35] |

Onion Over VPN: Combinando Ambos

Alguns provedores VPN oferecem Onion over VPN, que combina ambas as tecnologias:[45:5][40:36][46]

Como funciona:

- Você se conecta à VPN

- Seu tráfego é criptografado pela VPN

- A VPN roteia seu tráfego para a rede Tor

- O tráfego passa pelos três nós Tor

- Sai do exit node para a internet[40:37][45:6]

Vantagens:

- ISP não pode ver que você está usando Tor[45:7][40:38]

- Nó de entrada Tor não vê seu IP real (vê o IP da VPN)[40:39][45:8]

- Proteção em camadas[45:9]

- Útil em países que bloqueiam Tor[46:1][45:10]

Desvantagens:

- Extremamente lento (VPN + Tor)[40:40][45:11]

- Ainda requer confiança no provedor VPN[45:12]

- Custo de assinatura VPN[40:41]

Provedores que oferecem:

Quando Usar Cada Um

Use Tor quando:

- Precisa de máximo anonimato[40:43][41:35]

- Deseja acessar sites .onion[41:36][40:44]

- Está em situação de alto risco (jornalismo investigativo, ativismo)[11:24][12:8]

- Não se importa com velocidade lenta[40:45][41:37]

- Quer solução gratuita[41:38][40:46]

Use VPN quando:

- Precisa de velocidade para streaming ou downloads[40:47][41:39]

- Deseja proteger todo dispositivo[41:40][40:48]

- Quer contornar bloqueios geográficos[40:49]

- Usa redes Wi-Fi públicas[41:41][40:50]

- Precisa de IP específico de país[40:51]

Use ambos (Onion over VPN) quando:

- Precisa de máxima privacidade e está disposto a sacrificar velocidade[45:15][40:52]

- ISP ou governo bloqueiam Tor[46:3][45:16]

- Deseja ocultar uso do Tor do seu ISP[45:17][40:53]

Boas Práticas e Dicas de Segurança

Para maximizar sua segurança e anonimato ao usar o Tor, siga estas recomendações:[17:26][11:25][16:29]

1. Sempre Use HTTPS

- O Tor protege o roteamento, mas não criptografa conteúdo entre exit node e destino[15:25][11:26]

- HTTPS garante criptografia fim-a-fim[11:27][16:30]

- A extensão HTTPS Everywhere ajuda, mas sempre verifique o cadeado[16:31][11:28]

2. Desabilite ou Bloqueie JavaScript em Sites Não Confiáveis

- JavaScript pode vazar informações sobre seu sistema[11:29][27:4]

- Use nível de segurança Safer ou Safest para sites desconhecidos[16:32][11:30]

- NoScript está integrado para proteção[27:5][28:3]

3. Não Instale Extensões Adicionais

- Extensões aumentam fingerprinting único[17:27][11:31]

- Tor já vem com proteções necessárias[27:6][28:4]

- Cada extensão adicional torna você mais identificável[17:28]

4. Não Abra Documentos Baixados Enquanto Online

- PDFs e documentos do Office podem conter recursos externos[17:29]

- Podem fazer requisições fora do Tor[17:30]

- Baixe e abra offline, ou em máquina virtual[17:31]

5. Não Use Contas Pessoais no Tor

- Entrar em Facebook, Gmail ou outras contas pessoais anula o anonimato[5:32][17:32][11:32]

- Você se identifica voluntariamente[11:33][5:33]

- Se precisar, crie contas totalmente novas e anônimas[11:34]

6. Não Maximize a Janela do Navegador

- Tamanho da janela pode ser usado para fingerprinting[17:33]

- Tor padroniza tamanhos de janela para uniformidade[17:34]

- Maximizar cria perfil único[17:35]

7. Use Tor com Sistema Operacional Dedicado

Para máxima segurança, considere:

Tails (The Amnesic Incognito Live System):

- Sistema operacional baseado em Linux executado de USB[17:36][11:35]

- Roteia todo tráfego pelo Tor automaticamente[17:37]

- Não deixa rastros no computador[17:38]

- Recomendado para jornalistas e ativistas de alto risco[11:36][12:9]

Whonix:

- Sistema operacional focado em anonimato[17:39]

- Separa Tor em máquina virtual dedicada[17:40]

- Previne vazamentos de IP[17:41]

8. Tenha Cuidado com Downloads

- Nunca baixe ou execute arquivos de fontes não confiáveis[17:42][34:15]

- Use antivírus atualizado[36:12][34:16][17:43]

- Considere usar sandbox ou máquina virtual[17:44]

9. Verifique Circuitos Tor

- Clique no ícone da cebola na barra de endereços[5:34]

- Veja quais relays estão sendo usados[5:35]

- Pode criar novo circuito se necessário[5:36]

10. Mantenha o Tor Atualizado

- Atualizações incluem correções de segurança críticas[17:45][11:37]

- Tor Browser notifica sobre atualizações disponíveis[17:46]

- Nunca use versões desatualizadas[17:47]

11. Combine com Outras Ferramentas de Privacidade

- Use Signal ou ProtonMail para comunicações sensíveis[11:38][24:21]

- Considere VPN + Tor para máxima proteção[45:18][40:54]

- Use gerenciadores de senhas com senhas únicas[11:39]

12. Esteja Ciente do Contexto Legal

- O uso do Tor é legal na maioria dos países[2:42][17:48]

- Em alguns países, uso pode gerar suspeitas[18:31]

- Sempre use Tor para atividades legais[17:49][11:40]

Criando Seu Próprio Serviço .Onion

Para usuários avançados, é possível hospedar seus próprios serviços ocultos na rede Tor.[35:2][47][48][49]

Requisitos

- Servidor web (Apache, Nginx ou similar)[35:3][47:1]

- Tor instalado no servidor[47:2][35:4]

- Conhecimentos básicos de administração de sistemas Linux[35:5][47:3]

Processo Básico (Linux)

1. Instalar Tor no Servidor

sudo apt update

sudo apt install tor

2. Configurar o Serviço Oculto

Edite o arquivo de configuração do Tor:

sudo nano /etc/tor/torrc

Adicione as seguintes linhas:

HiddenServiceDir /var/lib/tor/hidden_service/

HiddenServicePort 80 127.0.0.1:80

- HiddenServiceDir: onde o Tor armazenará chaves e hostname[35:6][47:4]

- HiddenServicePort: mapeia porta externa (80) para serviço local[47:5][35:7]

3. Reiniciar o Tor

sudo systemctl restart tor

4. Obter Endereço .Onion

sudo cat /var/lib/tor/hidden_service/hostname

Isso exibirá seu endereço .onion único gerado automaticamente.[47:6][35:8]

5. Configurar Servidor Web

Configure Apache, Nginx ou outro servidor para servir conteúdo na porta local (127.0.0.1:80).[35:9][47:7]

Segurança para Serviços Ocultos

- Nunca misture serviços .onion com serviços clearnet no mesmo servidor[35:10]

- Use servidor dedicado isolado[48:1][35:11]

- Considere pagar com Bitcoin ou criptomoedas para anonimato[48:2]

- Mantenha logs mínimos ou desabilitados[35:12]

- Use criptografia HTTPS mesmo em .onion[35:13]

Serviços de Hospedagem .Onion

Se não quiser manter servidor próprio, existem provedores especializados:[48:3][24:22]

- Impreza Hosting: hospedagem .onion gerenciada[24:23]

- Serverion: servidores dedicados Tor[48:4]

- Daniel's Hosting: hospedagem gratuita da comunidade[34:17]

Conclusão

A rede Tor e os domínios .onion representam ferramentas cruciais para privacidade, liberdade de expressão e resistência à censura na internet moderna. Embora frequentemente associado à Dark Web e atividades ilícitas, o Tor serve propósitos legítimos e vitais para jornalistas, ativistas, whistleblowers e cidadãos comuns que valorizam sua privacidade online.[2:43][4:13][5:37][17:50][11:41][38:10][12:10][39:13]

Principais Conclusões:

Vantagens:

- Anonimato robusto através de roteamento em camadas[15:26][17:51][2:44]

- Gratuito e acessível para todos[40:55][41:42][2:45]

- Resistente à censura e bloqueios[29:7][31:16][2:46]

- Essencial para liberdade de imprensa e proteção de fontes[12:11][39:14]

- Acesso a conteúdo e serviços indisponíveis em clearnet[5:38][24:24]

Limitações:

- Velocidade significativamente reduzida[18:32][2:47][40:56]

- Segurança não absoluta — vulnerável a ataques sofisticados[17:52][15:27][18:33]

- Bloqueios por sites e captchas excessivos[18:34]

- Estigma social por associação com atividades ilegais[18:35]

- Requer práticas de segurança conscientes para eficácia[11:42][17:53]

Quando Usar:

O Tor é a ferramenta adequada quando você precisa de máximo anonimato e está disposto a aceitar velocidades reduzidas. É indispensável para:[41:43][40:57]

- Jornalistas investigativos protegendo fontes[39:15][12:12]

- Ativistas em regimes opressivos[2:48][17:54][11:43]

- Whistleblowers expondo irregularidades[42:3][12:13][39:16]

- Cidadãos em países com censura pesada[5:39][11:44][2:49]

- Qualquer pessoa que valorize privacidade extrema[38:11]

Para uso cotidiano regular, streaming ou downloads, uma VPN premium pode ser mais adequada. Para máxima proteção, a combinação Onion over VPN oferece os benefícios de ambas as tecnologias.[45:19][46:4][40:58][41:44]

Mensagem Final:

A privacidade online não é apenas para aqueles com "algo a esconder" — é um direito fundamental em uma sociedade democrática. O Tor e a rede .onion são ferramentas que empoderam indivíduos contra vigilância massiva, censura e controle corporativo ou governamental.[17:55][38:12][2:50][5:40]

Use o Tor de forma responsável e legal. Combine-o com boas práticas de segurança, mantenha o software atualizado e eduque-se continuamente sobre privacidade digital. A liberdade na internet vale a pena ser protegida.[11:45][2:51][5:41][17:56]

https://pt.wikipedia.org/wiki/.onion ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.hostmidia.com.br/blog/navegador-tor/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.dio.me/articles/rede-tor-e-union-routing ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://canaltech.com.br/internet/o-que-e-tor-rede-garante-anonimato-na-internet/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://diolinux.com.br/tecnologia/o-que-e-deep-web-dark-web-e-tor.html ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.kaspersky.com.br/resource-center/threats/deep-web ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.welivesecurity.com/br/2023/03/30/darkweb-deepweb-e-darknet-qual-a-diferenca/ ↩︎ ↩︎ ↩︎ ↩︎

https://forense.io/glossario/o-que-e-onion-routing/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.tecmundo.com.br/internet/211075-deep-web-dark-web-diferenca-acessar.htm ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.trendmicro.com/pt_br/what-is/dark-web/deep-web-vs-dark-web.html ↩︎ ↩︎

https://ibsec.com.br/como-usar-o-software-tor-para-navegacao-anonima/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://repositorio.ufpe.br/bitstream/123456789/27079/1/DISSERTAÇÃO Dayane Amorim Gonçalves de Albuquerque.pdf ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.reddit.com/r/onions/comments/ml5jm/how_specifically_does_onion_routing_work/ ↩︎ ↩︎

https://surfshark.com/pt-br/blog/navegador-tor-e-seguro ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://kinsta.com/pt/blog/navegador-tor/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.kaspersky.com.br/resource-center/definitions/what-is-the-tor-browser ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://pt.linkedin.com/pulse/desvantagens-do-tor-alexandre-garbe-garbelini-q3dzf ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://support.torproject.org/tor-browser/getting-started/installing/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.blogopcaolinux.com.br/2025/05/Instalando-o-Tor-Browser-no-Debian-Ubuntu-e-Linux-Mint.html ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://diolinux.com.br/tutoriais/como-instalar-o-tor-browser-4-no-ubuntu.html ↩︎

https://www.youtube.com/watch?v=HIU4XUJFh34 ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.cyberghostvpn.com/pt/privacyhub/what-are-onion-sites/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://nordvpn.com/pt-br/blog/websites-tor/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.reddit.com/r/TOR/comments/peh89n/tor_browser_with_anymore_noscript_by_default/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://blog.torproject.org/noscript-temporarily-disabled-tor-browser/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.welivesecurity.com/br/2021/04/30/alternativas-ao-tor-para-utilizar-a-internet-com-mais-privacidade/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://plus.diolinux.com.br/t/extensao-noscript-no-tor/55003 ↩︎

https://www.reddit.com/r/TOR/comments/514njh/user_of_tor_wondering_about_bridges/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.youtube.com/watch?v=lqbvcMMxpUI ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://translate.google.com/translate?u=https%3A%2F%2Fwww.geeksforgeeks.org%2Ftechtips%2Fbridges-in-tor-browser%2F\&hl=pt\&sl=en\&tl=pt\&client=srp ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://ibsec.com.br/sites-ocultos-descubra-os-melhores/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.youtube.com/watch?v=gP9GvGDrM6Y ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.expressvpn.com/pt/blog/melhores-best-dark-web-search-engines/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://translate.google.com/translate?u=https%3A%2F%2Fus.norton.com%2Fblog%2Fdigital-life%2Fdark-web-websites\&hl=pt\&sl=en\&tl=pt\&client=srp ↩︎

https://tecnoblog.net/responde/o-navegador-tor-e-seguro-9-vantagens-do-browser/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.intercept.com.br/2019/09/16/trump-usa-metadados-contra-whistleblowers/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://blogdoiphone.com/vpn/tor-vpn-qual-diferenca/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://privadovpn.com/pt/vpn-versus-tor/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://rcpjm.cpjm.uerj.br/revista/article/download/7/4/7 ↩︎ ↩︎ ↩︎ ↩︎

https://www.uninter.com/mestrado/wp-content/uploads/2025/01/02-Dissertação-Final-Defesa-2022-Alexander-Haering-Gonçalves-Teixeira.pdf ↩︎

https://blog.octobrowser.net/pt/o-que-o-navegador-tor-o-quo-seguro-ele ↩︎ ↩︎ ↩︎ ↩︎

https://surfshark.com/pt-br/blog/onion-over-vpn ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://support.nordvpn.com/hc/pt-br/articles/19479130821521-Conheça-as-diferentes-categorias-de-servidores-da-NordVPN ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.youtube.com/watch?v=63LhTyOu4PI ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.serverion.com/pt_br/servidores/ornion-tor-servers/ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

https://www.reddit.com/r/explainlikeimfive/comments/19twt9/eli5_the_deep_web_onion_routing_and_tor/ ↩︎

https://www.reddit.com/r/TOR/comments/1dd8epp/how_to_host_a_tor_hidden_service_on_a_third_party/ ↩︎

https://forum.manjaro.org/t/tor-browser-runs-js-in-safest-mode-missing-noscript-completely/109930 ↩︎

https://www.reddit.com/r/TOR/comments/g1jyg9/nord_vpn_double_vpn_and_onion_over_vpn/ ↩︎

https://publicacoes.ibccrim.org.br/index.php/boletim_1993/article/view/1586 ↩︎